経済産業省と情報処理推進機構(IPA)がまとめた「サイバーセキュリティ経営ガイドライン Ver2.0」を基に、経営者が情報セキュリティ全般を統括する「最高情報セキュリティ責任者(CISO)」に指示すべき重要10項目をまとめました。

重要10項目とは

経営者がリーダーシップをとったセキュリティ対策の推進

<サイバーセキュリティリスクの管理体制の構築>

1 サイバーセキュリティリスクの認識、組織全体での対応方針の策定

3 サイバーセキュリティ対策のための資源(予算、人材等)確保

<サイバーセキュリティリスクの特定と対策の実装>

4 サイバーセキュリティリスクの把握とリスク対応に関する計画の策定

6 サイバーセキュリティ対策における PDCAサイクルの実施

<インシデント発生に備えた体制構築>

サプライチェーンセキュリティ対策の推進

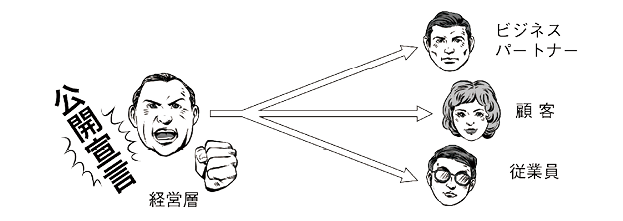

9 ビジネスパートナーや委託先等を含めた サプライチェーン全体の対策及び状況把握

ステークホルダーを含めた関係者とのコミュニケーションの推進

10 情報共有活動への参加を通じた攻撃情報の入手とその有効活用及び提供

| 指示1 | サイバーセキュリティリスクの認識、組織全体での対応方針の策定 |

|---|

POINT1:指示すべきことはこれだ

- サイバーセキュリティリスクを経営リスクの1つとして認識し、組織全体での対応方針(セキュリティポリシー)を策定させる

POINT2:やるべきことはこれだ

- 組織全体の対応方針を組織の内外に宣言できるよう、セキュリティポリシーを策定

- セキュリティポリシーを従業員へ周知徹底

- セキュリティポリシーを一般公開することでステークホルダーや社会に対する企業としての姿勢を示す

| 指示2 | サイバーセキュリティリスク管理体制の構築 |

|---|

POINT1:指示すべきことはこれだ

- サイバーセキュリティ対策を行うため、サイバーセキュリティリスクの管理体制(各関係者の責任の明確化も含む)を構築させる

POINT2:やるべきことはこれだ

- CISOは、責任範囲を明確にしたサイバーセキュリティリスク管理体制を構築

- 取締役、監査役はサイバーセキュリティリスク管理体制を監査

- セキュリティ・バイ・デザインの観点を踏まえて体制を構築

- 経営者のリーダーシップの下で体制を構築

| 指示3 | サイバーセキュリティ対策のための資源(予算、人材等)確保 |

|---|

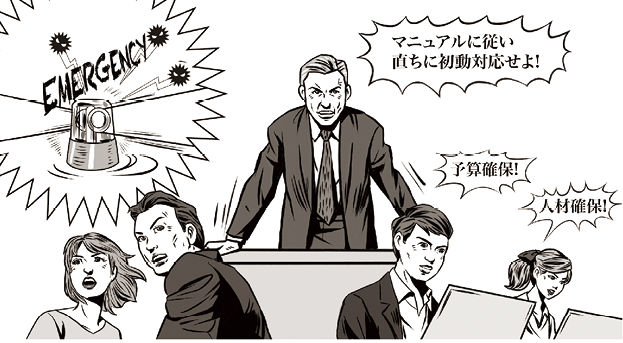

POINT1:指示すべきことはこれだ

- サイバーセキュリティリスクへの対策を実施するための予算確保とサイバーセキュリティ人材の育成を実施させる

POINT2:やるべきことはこれだ

- サイバーセキュリティ対策に必要な費用の確保

- セキュリティ対策に必要な人材の確保

- セキュリティ人材育成、キャリアパスを設計検討

- 外部の組織が提供するセキュリティ研修等の活用を検討

- 各部門においてもセキュリティを意識した業務遂行ができるようにする

| 指示4 | サイバーセキュリティリスクの把握とリスク対応に関する計画の策定 |

|---|

POINT1:指示すべきことはこれだ

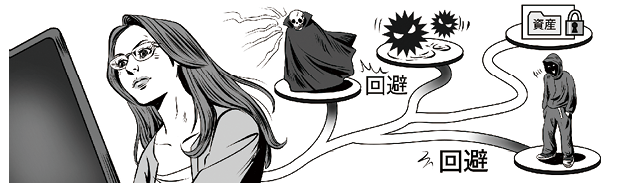

- 経営戦略の観点から守るべき情報を特定させた上で、サイバー攻撃の脅威や影響度からサイバーセキュリティリスクを把握し、リスクに対応するための計画を策定させる

- その際、サイバー保険の活用や守るべき情報について専門ベンダーへの委託を含めたリスク移転策も検討した上で、残留リスクを識別させる

POINT2:やるべきことはこれだ

- 経営戦略の観点から守るべき情報を特定し把握

- 守るべき情報に対して、発生しうるサイバーセキュリティリスクを把握

- 把握したリスクに対して、実施するサイバーセキュリティ対策を検討(リスクの低減策、回避策、移転策)

- 実施できない場合は、残留リスクとしての識別も

- 法令上の取り扱いも考慮したリスクの特定と緊急時の情報の保護が行えるような対策も検討

- 製品・サービス等においても、セキュリティ・バイ・デザインの観点を踏まえて、対策を考慮

| 指示5 | サイバーセキュリティリスクに対応するための仕組みの構築 |

|---|

POINT1:指示すべきことはこれだ

- サイバーセキュリティリスクに対応するための保護対策(防御・検知・分析に関する対策)を実施する体制を構築させる

POINT2:やるべきことはこれだ

- 重要業務を行う端末、ネットワーク、システムまたはサービス(クラウドサービスを含む)には、多層防御を実施

- アクセスログや通信ログ等からサイバー攻撃を監視・検知する仕組みを構築

- 従業員に対する教育を行い、適切な対応が行えるよう日頃から備える

- 製品・サービス等においても、セキュリティバイデザインの観点を踏まえて、企画・設計段階からサイバーセキュリティ対策を考慮

| 指示6 | サイバーセキュリティ対策におけるPDCAサイクルの実施 |

|---|

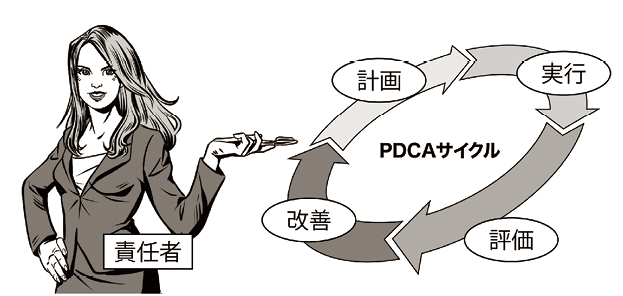

POINT1:指示すべきことはこれだ

- 計画を確実に実施し、改善していくため、サイバーセキュリティ対策をPDCAサイクルとして実施させる

- その中で、定期的に経営者に対策状況を報告させた上で、問題が生じている場合は改善させる

POINT2:やるべきことはこれだ

- サイバーセキュリティリスクに継続して対応可能な体制(プロセス)を整備する(PDCAの実施体制の整備)

- サイバーセキュリティリスク管理に関するKPIを定め、組織内の経営リスクに関する委員会においてその状況を経営者に報告する

- 新たなサイバーセキュリティリスクの発見等により、追加的に対応が必要な場合には、速やかに対処方針を修正する

- サイバーセキュリティ対策の状況について、情報セキュリティ報告書、CSR報告書等への記載を通じて開示を検討する

| 指示7 | インシデント発生時の緊急対応体制の整備 |

|---|

POINT1:指示すべきことはこれだ

- 影響範囲や損害の特定、被害拡大防止を図るための初動対応、再発防止策の検討を速やかに実施するための組織内の対応体制(CSIRT等)を整備させる

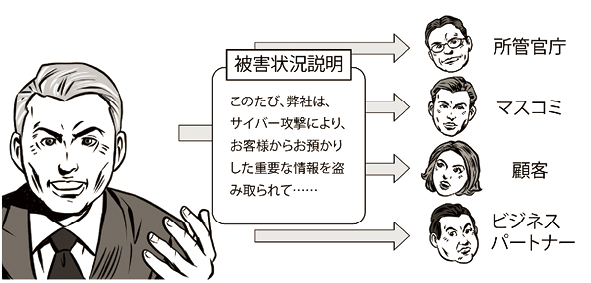

- 被害発覚後の通知先や開示が必要な情報を把握させるとともに、情報開示の際に経営者が組織の内外へ説明できる体制を整備させる

POINT2:やるべきことはこれだ

- 緊急時において、以下を実施できるような対応体制を構築する

- サイバー攻撃による被害を受けた場合、速やかな各種ログの保全や感染端末の確保等の証拠保全が行える体制を構築する

- インシデント収束後の再発防止策の策定、所管省庁等への報告手順も含めて演習を行う

- 緊急連絡網として社外を含む情報開示の通知先一覧を整備し、対応に従事するメンバーに共有しておく

- 緊急時に組織内各部署が速やかに協力できるよう予め取り決めをしておく

- 関係法令を確認し、法的義務が履行されるよう手続きを確認しておく

- インシデントに関する被害状況、他社への影響等について経営者に報告する

| 指示8 | インシデントによる被害に備えた復旧体制の整備 |

|---|

POINT1:指示すべきことはこれだ

- インシデントにより業務停止等に至った場合、企業経営への影響を考慮していつまでに復旧すべきかを特定し、復旧に向けた手順書策定や、復旧対応体制の整備をさせる

- BCPとの連携等、組織全体として整合のとれた復旧目標計画を定めさせる

- 業務停止等からの復旧対応について、適宜実践的な演習を実施させる

POINT2:やるべきことはこれだ

- 業務停止等に至った場合に、以下を実施できるような復旧体制を構築する

- サイバー攻撃により業務停止に至った場合、関係機関との連携や復旧作業を実施できるよう指示する。また、対応担当者には復旧手順に従った演習を実施させる

- 演習内容や組織の関係者の役割を踏まえて検討することが望ましい

- 重要な業務をいつまでに復旧すべきかの目標について、組織全体として整合をとる(例えばBCPで定めている目標との整合等)

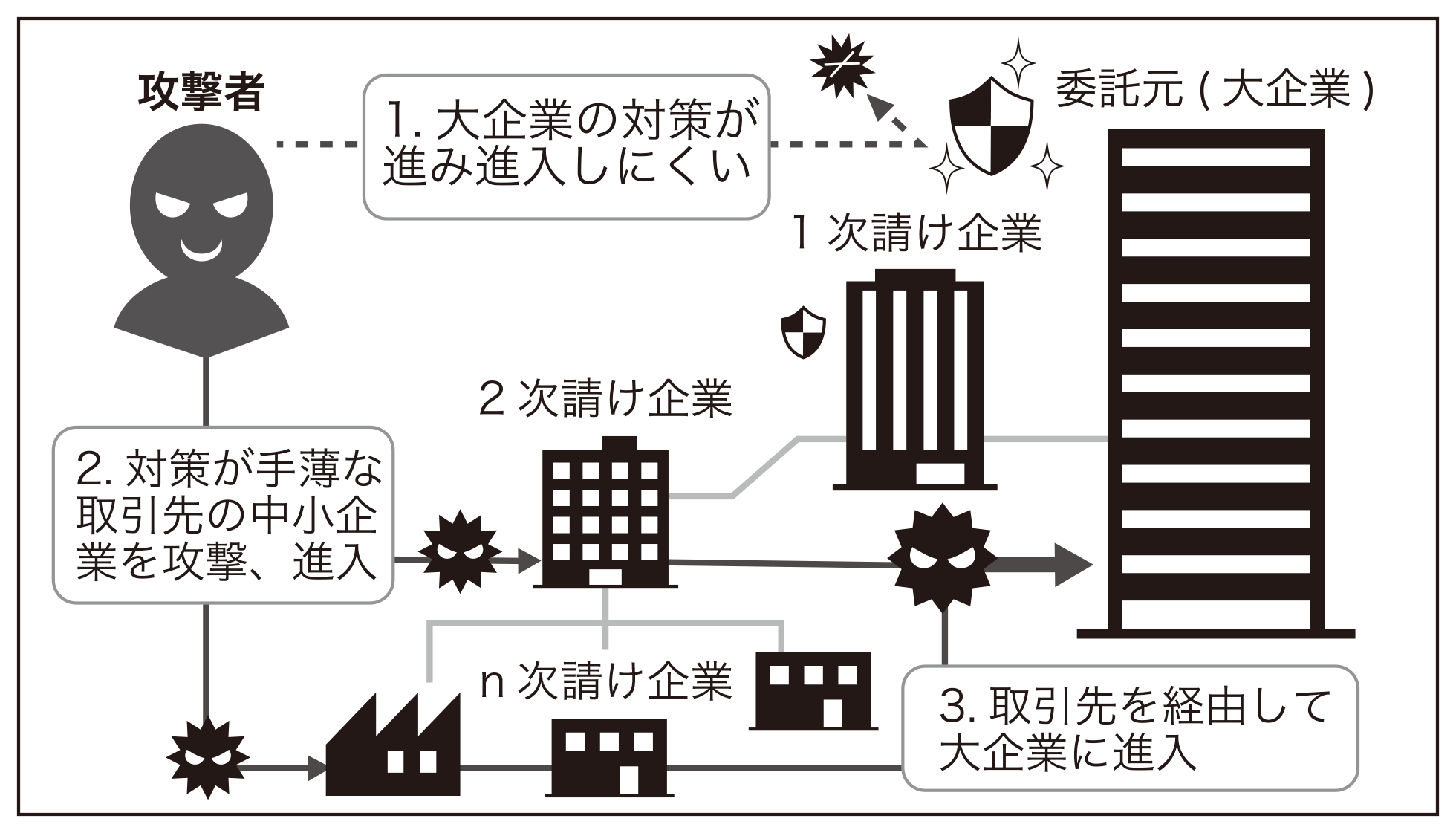

| 指示9 | ビジネスパートナーや委託先等を含めたサプライチェーン全体の対策及び状況把握 |

|---|

POINT1:指示すべきことはこれだ

- サイバーセキュリティ対策のPDCAについて、系列企業、サプライチェーンのビジネスパートナーやシステム管理の運用委託先等を含めた運用をさせる

- システム管理等の委託について、自組織で対応する部分と外部に委託する部分で適切な切り分けをさせる

POINT2:やるべきことはこれだ

- 系列企業やサプライチェーンのビジネスパートナーやシステム管理の委託先等のサイバーセキュリティ対策の内容を明確にした上で契約を交わす

- 個人情報や技術情報等の重要な情報を委託先に預ける場合は、情報の安全性の確保が可能であるかどうかを定期的に確認する

- 系列企業、サプライチェーンのビジネスパートナーやシステム管理の委託先等がSECURITY_ACTIONを実施していることを確認する

- 緊急時に備え、委託先がサイバー保険に加入していることが望ましい

出典:日経コンピュータ2018年9月27日号より、一部を改変して作成

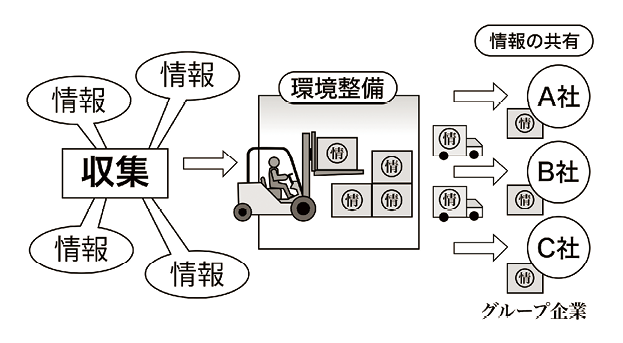

| 指示10 | 情報共有活動への参加を通じた攻撃情報の入手とその有効活用及び提供 |

|---|

POINT1:指示すべきことはこれだ

- 社会全体において最新のサイバー攻撃に対応した対策が可能となるよう、情報共有活動へ参加し、積極的な情報提供及び情報入手を行わせる

- 入手した情報を有効活用するための環境整備をさせる

POINT2:やるべきことはこれだ

- 情報共有を通じたサイバー攻撃の防御につなげていくため、情報を入手するのみならず、積極的に情報を提供する

- IPAやJPCERT/CC等による脆弱性情報などの注意喚起情報を、自社のサイバーセキュリティ対策に生かす

- CSIRT間における情報共有や、日本シーサート協議会等のコミュニティ活動への参加による情報収集

- IPAに対し、告示(コンピュータウイルス対策基準、コンピュータ不正アクセス対策基準)に基づいてウイルス情報や不正アクセス情報の届出をする

- JPCERT/CCにインシデントに関する情報提供を行い、必要に応じて調整を依頼する

◆開示・報告先における注意点

| 開示・報告先 | 開示・報告時の留意点 |

|---|---|

| 所管官庁 |

|

| サイバーセキュリティ関係機関 (IPA、JPCERT/CC) |

|

| 報道機関 マスメディア |

|

| 顧客 |

|

| ビジネスパートナー 同業者 |

|

⇒ MISSION 3-9 経営者が認識すべきサイバーセキュリティ経営3原則